Cisco Webex

(zur Übersicht Attributfreigaben)

Inhaltsverzeichnis

Hier finden Sie die Dokumentation von Cisco. Vorsicht: Die dortige Syntax ist veraltet!

Einbinden der Metadaten Ihres Cisco Webex SP am IdP

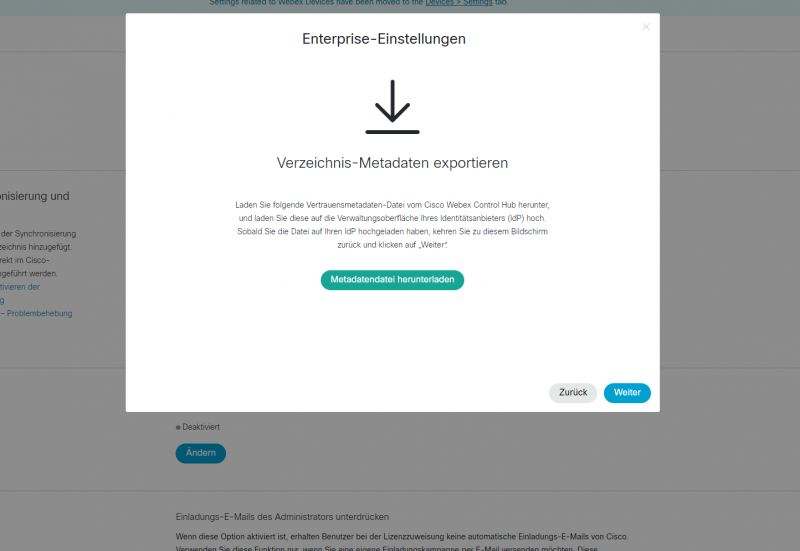

Um Ihren hochschulspezifischen Tenant SP von Cisco zu konfigurieren, benötigen Sie den xml-Metadatensatz des SP, den Sie sich bei Cisco Webex herunterladen können. Der Punkt heißt Verzeichnis-Metadaten exportieren.

Gehen Sie wie folgt vor, um ihn einzubinden:

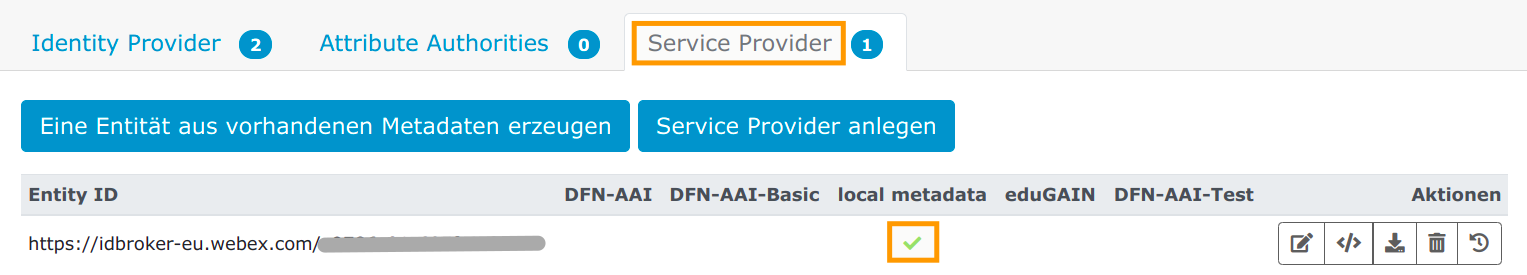

- Legen Sie in der Metadatenverwaltung einen neuen lokalen SP an: Wählen Sie in der Übersicht der Entitäten unter Service Provider den Knopf „Eine Entität aus vorhandenen Metadaten erzeugen“. Kopieren Sie den Inhalt der xml-Datei von Cisco in das Feld und laden Sie die Daten hoch.

- Editieren Sie für die fehlenden Felder den SP-Metadatensatz wie folgt:

- Displayname (deutsch und englisch): Cisco Webex

- Beschreibung (deutsch und englisch): Cisco Webex (oder Sie denken sich etwas Ausführlicheres aus)

- Information URL (deutsch und englisch): https://www.webex.com/

- Privacy Statement URL (deutsch und englisch): https://www.cisco.com/c/dam/en_us/about/doing_business/trust-center/docs/cisco-webex-privacy-data-sheet.pdf

- Helpdesk (erg. Angaben zu Kontakte - Support): Die Helpdesk-Adresse Ihrer Heimateinrichtung

- Kontakte: Hier geben Sie die üblichen Adressen Ihrer Heimateinrichtung ein.

- NameID Formate:

urn:oasis:names:tc:SAML:2.0:nameid-format:transient

- Nach der nächsten Aktualisierung der Metadaten steht Ihnen der Tenant SP zur Verfügung. Warten Sie mindestens 60 Minuten, bevor Sie testen.

Attributfreigabe

Laut der Dokumentation unterstützen die Tenant SPs keine OIDs, sondern das Mailattribut soll als „uid“ übermittelt werden. Hier ein Konfigurationsbeispiel für die conf/attribute-resolver.xml:

Neu installierter IdP 4.x:

- ./conf/attribute-resolver.xml

<AttributeDefinition xsi:type="Simple" id="webexUid"> <InputDataConnector ref="myLDAP" attributeNames="mail"/> </AttributeDefinition>

Upgegradeter IdP 4.x:

- ./conf/attribute-resolver.xml

<AttributeDefinition xsi:type="Simple" id="webexUid"> <InputDataConnector ref="myLDAP" attributeNames="mail"/> <DisplayName xml:lang="en">E-mail address wrapped as uid</DisplayName> <DisplayName xml:lang="de">E-Mailadresse als uid übermittelt</DisplayName> <DisplayDescription xml:lang="en">E-mail address wrapped as uid</DisplayDescription> <DisplayDescription xml:lang="de">E-Mailadresse als uid übermittelt</DisplayDescription> <AttributeEncoder xsi:type="SAML2String" name="uid" friendlyName="uid" /> </AttributeDefinition>

- ./conf/attribute-filter.xml

<!-- Cisco Webex --> <AttributeFilterPolicy id="ciscowebex"> <PolicyRequirementRule xsi:type="Requester" value="https://idbroker-eu.webex.com/HIER_DIE_ID_IHRES_TENANT_SP" /> <AttributeRule attributeID="webexUid" permitAny="true"/> </AttributeFilterPolicy>

Auch die Datei conf/relying-party.xml muss angepasst werden, da der SP den Verschlüsselungsalgorithmus AES-GCM nicht unterstützt, der ab Shibboleth IdP 4.x standardmäßig genutzt wird. Bitte schauen Sie hier, wie Sie eine Ausnahme einfügen.

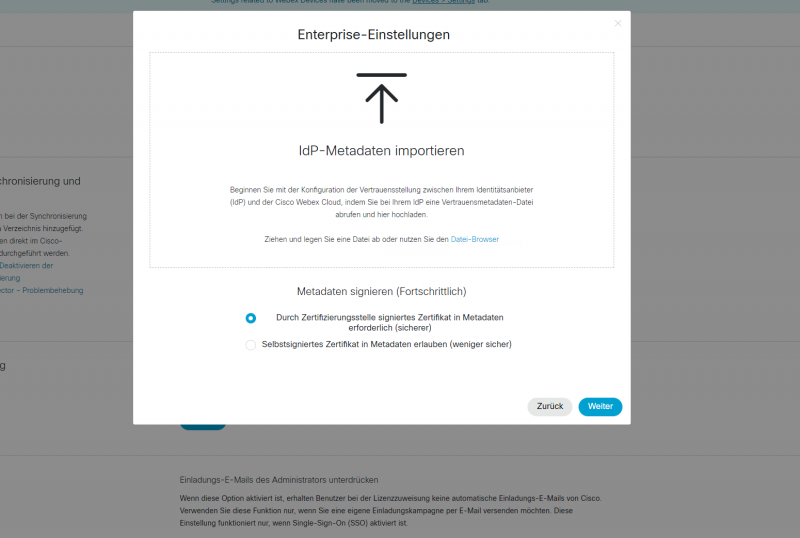

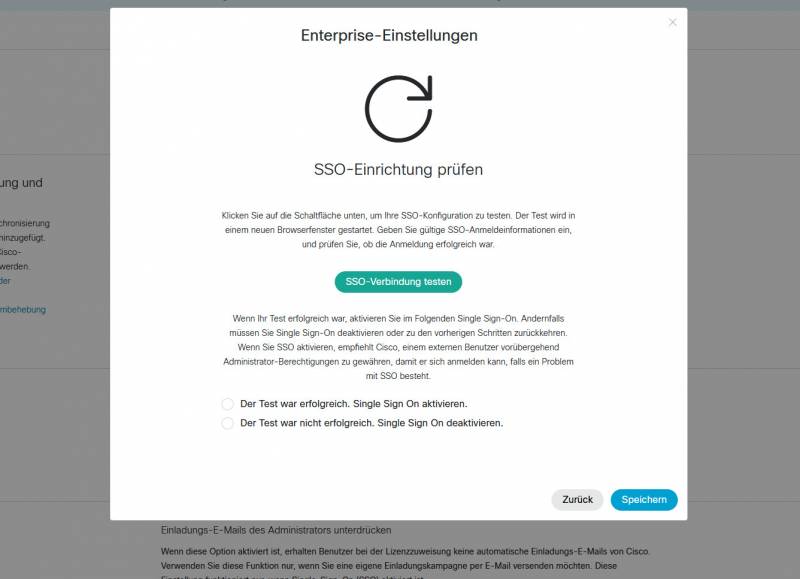

Einpflegen Ihrer IdP-Metadaten bei Cisco

Da Cisco nicht an der DFN-AAI teilnimmt, müssen Sie Ihre IdP-Metadaten dort manuell hinterlegen. Diese Informationen sind dann statisch, das bedeutet, dass sie relevante Änderungen in den IdP-Metadaten (z.B. Zertifikatswechsel) dort auch von Hand nachpflegen müssen.

Holen Sie sich die Metadaten Ihres Identity Providers aus der Metadatenverwaltung, wie auf der Troubleshooting-Seite beschrieben. Verwenden Sie nicht die Datei idp-metadata.xml von Ihrem IdP - sie ist i.d.R. nicht auf dem aktuellen Stand.

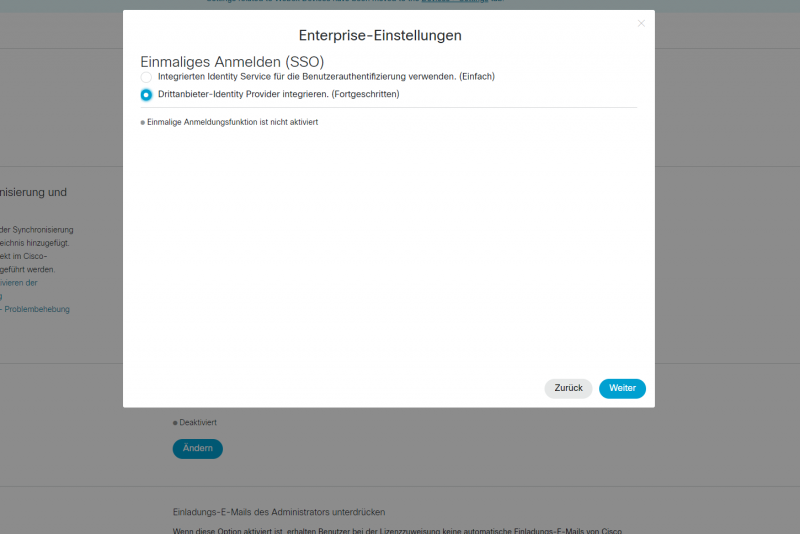

Bei Cisco Webex wählen in den Einstellungen „Drittanbieter-Identity Provider integrieren“.

Zertifikatswechsel

Der Zertifikatswechsel in der Metadatenverwaltung wird genau so durchgeführt wie bei anderen SPs auch, d.h. Sie lassen beide Zertifikate, das alte und das neue, vorübergehend parallel in den Metadaten stehen.