easyroam im Regelbetrieb

Allgemeines zu easyroam und Schnellzugriff auf die Anleitungen

easyroam versteht sich als eine Weiterentwicklung des eduroam Dienstes und richtet sich hauptsächlich an kleine Einrichtungen im DFN, kann aber auch von großen Einrichtungen im DFN genutzt werden.

Die Idee eduroam und die DFN-AAI zusammenzuführen ist nichts Neues und war lange Zeit leider nicht möglich, da es die DFN-AAI in der Fläche noch nicht gab. Das hat sich seit einiger Zeit geändert, so dass nun die Möglichkeit gegeben ist, den Dienst eduroam mit der Zusammenführung von eduroam und der DFN-AAI sicherer und einfacher zu gestalten. Herzstück von easyroam ist das easyroam Portal: https://www.easyroam.de, welches als DFN-AAI Service Provider in der DFN-AAI, eduroam Profile für die gängigen Betriebssystem wie: W10, macOS/iOS, ANDROID und LINUX Derivate bereitstellt. Das easyroam Portal kann in den Konfigurationsassistenten auf https://cat.eduroam.org über den Eintrag des eduroam - IdP's (Identity Providers) der Einrichtungen eingetragen werden.

In eduroam gibt es neben anderen Verfahren zur Anmeldung die Authentifizierungsmethode EAP-TLS. Bei dieser Methode kommen ausschließlich Client/Nutzer Zertifikate für die Anmeldung zum Einsatz. Diese Zertifikate für eduroam können die eduroam Nutzenden auf www.easyroam.de nur generieren, wenn sie im Besitz einer gültigen DFN-AAI IdP Kennung mit Opt-In sind. Die eduroam Client/Server Zertifikate sind Teil einer „Self-Signed PKI“ und können nur in eduroam eingesetzt werden. Der easyroam Server speichert ausschließlich nur die Pairwise - ID (Pseudonym) des DFN-AAI IdP Accounts und die Seriennummer des Client/Nutzer Zertifikats. Letzteres ist auch Teil der Roaming Identität. Eine Besonderheit gegenüber aktuellen EAP-TLS Angeboten ist, dass die eduroam Nutzenden nicht mehr mit Namen im Zertifikat erkennbar sind. Somit ist es unmöglich Bewegungsprofile der eduroam Nutzenden zu erstellen. Jedoch ist es möglich, eine Zuordnung zwischen Pairwise - ID und Zertifikats-Seriennummer herzustellen und den eduroam Nutzenden eindeutig mit einer Person in Verbindung zu bringen. Somit ist man nicht generell anonym in eduroam unterwegs, wie das auch bisher der Fall ist.

Die Server Software ist eine .NET Entwicklung in C-Sharp geschrieben. Es wurde bewusst auf PHP verzichtet, da PHP nicht die Server Sicherheit bot, die an die Server Software gelegt wurde. Der Server unterstützt aktuell zwei Sprachen: Deutsch und Englisch.

Die Anleitungen auf einem Blick finden die easyroam Nutzenden hier.

Für Admins: Die Internationalisierung von easyroam durch NAPTR Records für Realms oder für die Top-Level Domain ".de" Text-Records

Für die Internationalisierung von eduroam/easyroam ist es wichtig, einen sogenannten NAPTR (Network Authority PoinTeR) - Record für seine Realms zu konfigurieren. Aber auch für die nationale Nutzung ist es wichtig zumindest für die unten genannten Realms einen Text-Record im DNS zu konfigurieren. Da gemäß der eduroam Policy der Realm im globalen DNS auflösbar sein muss.

Für easyroam sind beispielhaft folgende NAPTR's zu konfigurieren:

easyroam.<organame.org>. 43200 IN NAPTR 100 10 "s" "x-eduroam:radius.tls" "" _radsec._tcp.eduroam.de. easyroam-pca.<organame.org>. 43200 IN NAPTR 100 10 "s" "x-eduroam:radius.tls" "" _radsec._tcp.eduroam.de.

Zonen-Name (Label): easyroam.<organame.org>.

43200: DNS cache liftime

IN: Für die Nutzung im Internet wie bei jedem anderen DNS-Ressource Eintrag

NAPTR: Network Authority PoinTeR

100: Wenn mehrere NAPTR-Einträge für das Etikett definiert sind, wird die niedrigere Ordnungsnummer der höheren vorgezogen

10: Wenn mehrere NAPTR-Einträge mit der gleichen Reihenfolge für dieses Label definiert sind, wird bei der Namensauflösung zwischen all diesen Einträgen gewechselt

„s“: Dieser NAPTR-Eintrag sollte in Hostnamen aufgelöst werden, indem eine nachfolgende SRV-Abfrage auf dem Ziel-Label durchgeführt wird

„x-eduroam:radius.tls“: Dienst Name

„“: Regulärer Ausdruck, für eduroam/easyroam nicht erforderlich

_radsec._tcp.eduroam.de.: Label des SRV Records

Die Auflösung des SRV Labels für jeden NAPTR für eduroam/easyroam im DFN lautet:

host -t SRV _radsec._tcp.eduroam.de. _radsec._tcp.eduroam.de has SRV record 0 20 2083 tld3.eduroam.de. _radsec._tcp.eduroam.de has SRV record 0 10 2083 tld2.eduroam.de. _radsec._tcp.eduroam.de has SRV record 0 0 2083 tld1.eduroam.de.

Für Admins: easyroam in der DFN-AAI im OptIn

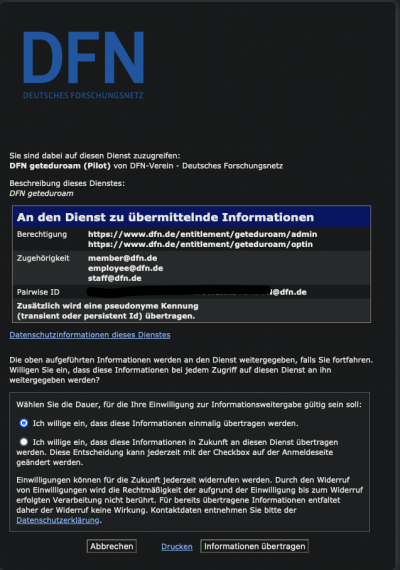

Für die Freigabe am DFN-AAI SP https://www.easyroam.de (Entity-ID https://get.eduroam.de/shibboleth) werden folgende Attribute benötigt:

- eduPersonEntitlement mit den Werten

* https://www.dfn.de/entitlement/geteduroam/admin zur Autorisierung von Admins * https://www.dfn.de/entitlement/geteduroam/optin für gewöhnliche Nutzende und Admins

Bitte beachten, für Admins müssen beide Entitlements optin und admin konfiguriert werden.

Konfigurations-Schnipsel gibt es hier.

Ein Aufruf von https://www.easyroam.de ohne korrekte Entitlements führt aktuell noch zu einem „404 Not Found“ (wird noch geändert) und ist ein Hinweis, dass das Entitlement oder

für die Admins die benötigten Entitlements nicht gesetzt sind.

Beispiel für die Freigabe am DFN-AAI SP für die gewöhnliche Nutzenden:

Beispiel für die Freigabe am DFN-AAI SP für Admins:

Die Webseite www.easyroam.de für die eduroam Nutzenden

Die Web-Seite www.easyroam.de dient der Verwaltung der eduroam Profile durch die eduroam Nutzenden. Bitte die Installationsanleitungen s.u. oder Inhaltsverzeichnis beachten! Nach dem Aufruf der Seite https://www.easyroam.de im Browser und der Autorisierung über den DFN-AAI IdP startet das Hauptmenü „Start“:

Profile generieren

Unter „Manuelle Installationen“ kann zwischen Android, Apple, Windows, Chrome OS und Linux ausgewählt werden:

Bei Auswahl von “Apple” werden die Mobile-Configs für macOS und iOS angeboten. Für “Chrome OS” steht eine Installationsdatei zum Download bereit. In allen anderen Fällen wird eine PKCS12-Datei zum Download angeboten.

Profile verwalten

Im Hauptmenü unter Profiles gelangen die eduroam Nutzenden in das Verwaltungsmenü für die Zugangszertifikate:

Hier kann die Seriennummer des Zertifikats sowie dessen Gültigkeitsdauer eingesehen werden. Wird ein Zertifikat widerrufen, ist es umgehend für die Nutzung in easyroam gesperrt. Die Gültigkeitsdauer der eduroam-Profile wird in der Regel von den easyroam Admins der Einrichtungen festgelegt. Wird von den easyroam-Administratoren keine Gültigkeitsdauer für die eduroam-Profile festgelegt, sind diese drei Monate gültig.

Die Webseite www.easyroam.de für die eduroam Admins

Bei Admins werden im Portal zusätzliche administrative Rechte vergeben.

Im Menüabschnitt „Mein Realm“ wird die Realm-Verwaltung aufgerufen. Hier kann der Basis-Realm eingesehen werden sowie die maximale Anzahl der Profile, die ein Nutzer generieren darf, und die maximale Lebensdauer eines Profils in Monaten verwaltet werden.

In der „Nutzerverwaltung“ ist eine gezielte Suche nach der Pairwise-ID möglich. Admins aben unter anderem die Möglichkeit, Nutzer zu (ent)sperren, die Anzahl der Profile, die ein Nutzer maximal haben darf, individuell zu überschreiben sowie die Profile der Person einzusehen oder zu widerrufen.

In der „Profilverwaltung“ ist es möglich, gezielt nach der Seriennummer eines Profils zu suchen und dieses zu widerrufen.

Im „Auditlog“ wird dokumentiert, wer zu welchem Zeitpunkt Admin-Rechte ausgeübt und welche administrativen Maßnahmen durchgeführt wurden.

Vorgehensweise der easyroam Admins bei Sperrung einer Person in easyroam

In easyroam werden die Identitäten der Nutzer durch pseudonymisierte Profile/Zertifikate im Rahmen der DSGVO selbstverständlich geschützt.

Sollte eine Person in easyroam, beispielsweise aufgrund eines virenverseuchten Rechners, gesperrt werden müssen, ermittelt der eduroam Admin zunächst die Seriennummer des Zertifikats der in eduroam angemeldeten Person. Die Seriennummern der für die Anmeldung in eduroam erforderlichen Zertifikate sind fester Bestandteil der Roaming-Identität, auch bekannt als äußere Roaming-Identität. Die äußere Roaming-Identität kann nicht geändert werden, da sie fest an den CN (Common Name) im Zertifikat der pseudonymen Identität gebunden ist. Somit können die Personen in easyroam unterschieden werden, ohne dass die wahren Identitäten der Personen offengelegt werden. Anhand der Seriennummer der Profile/Zertifikate der in eduroam angemeldeten Person können die zuständigen easyroam-Administratoren auf dem Portal www.easyroam.de im Bereich “Profilverwaltung” das betreffende eduroam-Profil/Zertifikat widerrufen. Damit verliert das widerrufene Profil/Zertifikat die Gültigkeit in eduroam und das entsprechende Endgerät ist für eduroam gesperrt. Um zu verhindern, dass easyroam-Nutzende unmittelbar ein neues Profil/Zertifikat für das gesperrte Endgerät generieren, sollte den Nutzenden die Erlaubnis zur Generierung neuer Profile temporär entzogen werden. In der „Profilverwaltung“ wird der Besitzer jeder Seriennummer durch eine interne ID dargestellt. Durch einen Klick auf die ID des Besitzers gelangen Admins direkt in die Nutzerverwaltung, wo sie die betreffende Person temporär sperren können.

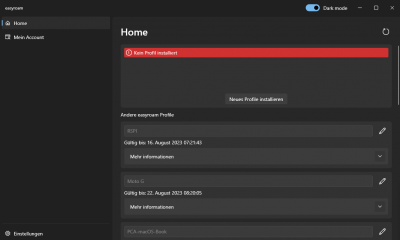

Installation der eduroam Profile auf W10/11 mit der easyroam App

1. Wenn die GETEDUROAM app und/oder alte eduroam Profile installiert sind, diese bitte jetzt löschen.

2. Die easyroam app für W10/W11 herunterladen: https://www.easyroam.de und installieren.

2. easyroam app starten. In der Regel wird ein Browser automatisch geöffnet.

3. Im anschließenden WAYF (Where Are You From) findet man seine Einrichtung und meldet sich über seinen DFN-AAI IdP Account an. Sollte die Heimateinrichtung nicht nicht im WAYF aufgeführt werden, kann stattdessen der Eintrag „easyroam im Regelbetrieb“ ausgewählt werden.

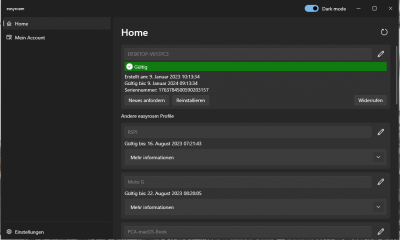

4. Nach erfolgreicher DFN-AAI Anmeldung, wird das Hauptmenü „Home“ aufgerufen. Mit einem Klick auf die Schaltfläche „Neues Profil installieren“ wird ein neues easyroam Profil installiert.

5. Das neu installierte easyroam Profil wird als „Gültig“ markiert im Hauptmenü angezeigt.

Troubleshooting bei manueller Installation der easyroam Profile auf Geräten mit Micrososft Windows 11

Für die Installation der eduroam Profile auf Windows 11 Geräten wird grundsätzlich die Verwendung der easyroam App empfohlen. Obwohl eine manuelle Installation der Profile ohne die easyroam App möglich und scheinbar unkompliziert ist, kann es bei der eduroam Anmeldung zu Komplikationen kommen.

Bei der manuellen Installation auf Windows 11 Geräten ist sicherzustellen, dass die korrekte Root CA ausgewählt wurde. Im Falle von Problemen, die zeitlich verzögert nach der manuellen Installation der Profile auftreten können, steht folgender Lösungsansatz zur Verfügung:

1. Im unteren rechten Bereich des Bildschirms wird das WLAN-Menü durch einen Linksklick aktiviert. Durch einen erneuten Linksklick wird anschließend “eduroam” ausgewählt. Ein Rechtsklick im “eduroam”-Feld öffnet ein Untermenü, in dem “Properties/Eigenschaften” ausgewählt wird, wie in der folgenden Abbildung dargestellt.

2. Im eduroam Eigenschaftsfenster mit Linbksklick „Editiren/Edit“ auswählen.

3. Ein weiteres Fenster wird gestartet. Wieder mit Linksklick „Security/Sicherheit“ auswählen.

4. Im Menü „Security/Sicherheit“ mit Linksklick „Settings/Einstellungen“ auswählen.

5. In einem weiteren Fenster wird bei „AAA Certificate Service“ ein Häkchen gesetzt und anschließebd werden alle Fenster mit Linksklick auf „OK“ geschlossen.

Installation der eduroam Profile auf iOS <= 12

Sicherstellen, dass eine Internetverbindung besteht, LAN oder WLAN (nicht eduroam).

1. Browser aufrufen und https://www.easyroam.de eingeben.

2. Nach erfolgreicher Anmeldung über seinen DFN-AAI Identity Provider ein Klick auf „Manuelle Optionen“ und Mobile-Config (Apple) auswählen.

3. Namen für das Profil eingeben, z.B iOS-12-Profil und mit „Zugang generieren“ quittieren.

4. Die Meldung: „Diese Webseite versucht, ein Konfigurationsprofil zu laden. Darf sie das?“ mit Klick auf Zulassen erlauben.

5. Die Meldung: „Profil geladen Überprüfe das Profil in den Einstellungen, wenn du es installieren möchtest.“ mit Klick auf Schließen beenden.

6. Vom Server Abmelden (Schaltfläche im Browser).

7. Einstellungen starten und auf Menü-Punkt: Profil geladen klicken.

8. Anschließend mit Installieren den Vorgang abschließen und sich auf eduroam freuen.

Installation der eduroam Profile auf iOS >= 13

Siehe hier

Installation der eduroam Profile auf macOS

Sicherstellen, dass eine Internetverbindung besteht, LAN oder WLAN (nicht eduroam). Wenn alte eduroam Profile, die nicht mit easyroam installiert wurden, noch auf dem System sind, bitte vor der Nutzung von easyroam unbedingt löschen. s. „System Preferences/System Einstellungen“ im Device Management. Alte Profile, die mit easyroam installiert wurden, müssen nicht vorher gelöscht werden.

1. Browser (in der Regel Safari) aufrufen und https://www.easyroam.de eingeben und anschließend anmelden.

2. Nach erfolgreicher Anmeldung „Apple“ auswählen.

3. In der Eingabe - Box den Namen für das Profil festlegen.

4. Das heruntegeladene Profil öffnen

5. Nach dem Öffnen des Profils die Info Box „würdigen“ und mit „OK“ bestätigen

6. Nun die Systemeinstellungen starten und „Profile Downloaded“ auswählen, s. weißen Pfeil in der Grafik und einfacher Klick mit dem Mauszeiger.

7. Im Device Manager mit einem Doppel-Klick mit dem Mauszeiger, siehe Grafik weißer Pfeil, das noch nicht installierte Profil „eduroam“ auswählen.

8. In der Auswahl Box mit dem Titel „Are you sure you want to install this profile?“ „Install“ auswählen, anschließend dem „Device Management“ mit der Eingabe des Passworts (Anmelde-Passwort für die Kennung auf dem macOS-Gerät) erlauben, das Profil zu installieren. Die Eingabe des Passworts mit „OK“ bestätigen.

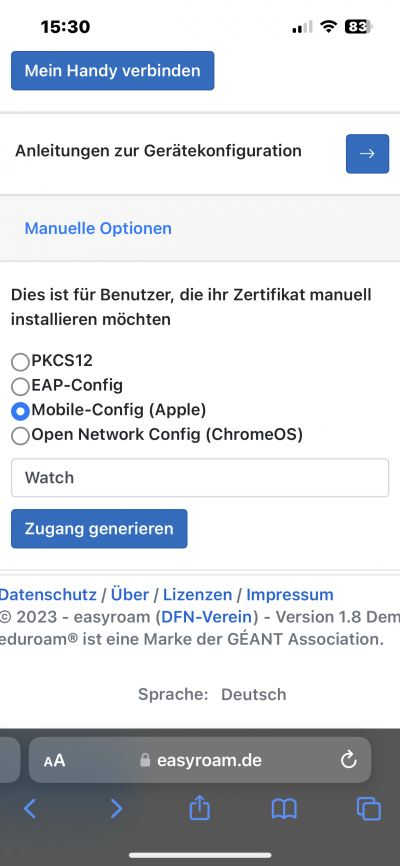

Installation der eduroam Profile auf watchOS

Die Installation des easyroam Profils auf Geräten mit watchOS erfolgt über das iPhone und der AppleWatch app.

Sicherstellen, dass eine Internetverbindung auf dem iPhone besteht, LTE oder WLAN.

1. Browser (in der Regel Safari) auf dem iPhone aufrufen und https://www.easyroam.de eingeben.

2. Nach erfolgreicher Anmeldung über den DFN-AAI IdP der Einrichtung ein Klick auf „Manuelle Optionen“ und Mobile-Config (Apple) auswählen, einen Namen für das Profil eingeben und auf „Zugang generieren“ klicken.

3. Zulassen, dass die Webseite versucht ein Konfigurationsprofil zu laden.

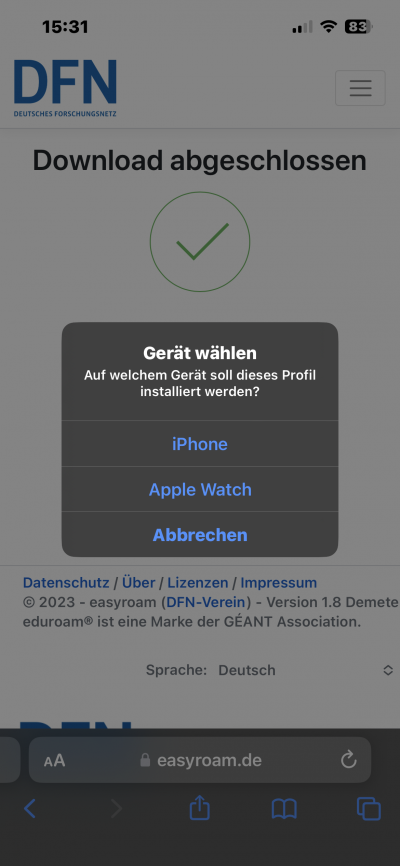

4. Im Menü Gerät wählen die Apple Watch auswählen.

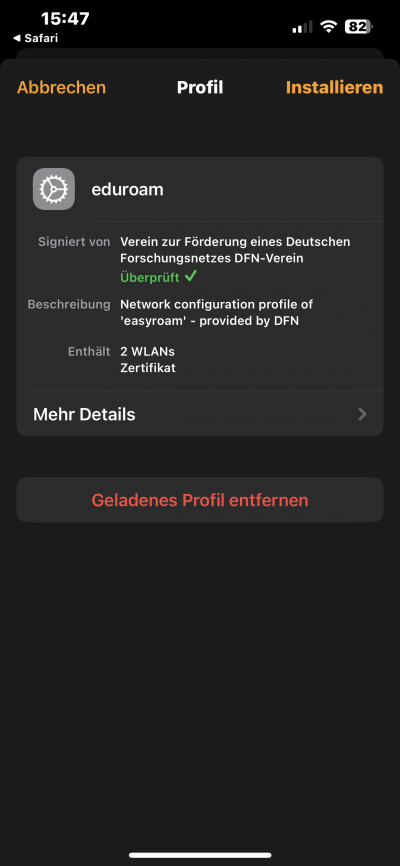

5. Die Signatur des easyroam Profils prüfen: Verein zur Förderung eines Deutschen Forschungsnetzes DFN-Verein, anschließend auf „Installieren“ klicken

6. Sobald das iPhone mit dem watchOS Gerät verbunden ist, wird das easyroam Profil über die AppleWatch App auf das watchOS Gerät übertragen.

Installation der eduroam Profile auf ANDROID >= 10

Siehe hier

Installation der eduroam Profile auf ANDROID, wenn alle Stricke reißen

1. Wenn app's, die eduroam Profile auf das Gerät bringen, installiert sind, müssen diese vorher gelöscht werden. Da diese sonst die manuelle Konfiguration behindern können.

2. Auf dem Gerät im Browser http://www.easyroam.de/ eingeben und sich über den WAYF (Where Are You From) an seinem DFN-AAI-IdP (Identity Provider) am easyroam SP (Service Provider) anmelden.

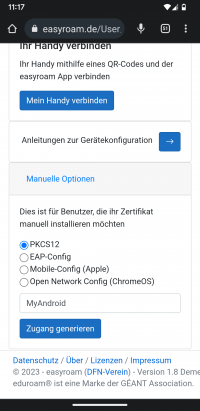

3. In den manuellen Optionen wählt man PKCS12 aus und vergibt einen Namen. Anschließend auf „Zugang generieren“ klicken.

4. In der Regel wird die PKCS12 Datei in den Download Folder auf dem Gerät abgelegt. Bitte beachten, das ist nicht überall auf allen Geräten einheitlich und je nach Alter des Geräts kann es sogar vorkommen, dass man ein USB Kabel benötigt, um die PKCS12-Datei auf das Gerät zu bekommen.

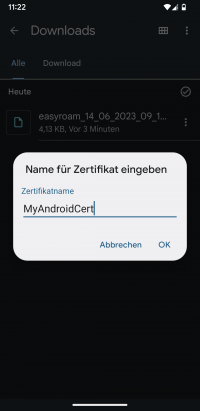

5. Sobald die PKCS12-Datei auf dem Gerät ist, kann man sie in der Regel einlesen. Dabei wählt man den Zertifikat-Typ aus: WLAN-Zertifikat. Auch das kann auf anderen Geräten komplett anders aussehen. Nun den Dateinamen für das Pseudozertifikat auswählen.

6. Ist die PKCS12 Datei eingelesen, kann man in den Systemeinstellungen ins WLAN Menü gehen.

7. „+ WLAN hinzufügen“ auswählen und folgendes konfigurieren:

Netwzwerkname: eduroam Sicherheit: WPA/WPA2-Enterprise EAP-Methode: TLS CA-Zertifikat: Systemzertifikate verwenden Online-Zertifikatstatus: Zertifikatstatus anfordern Domain: easyroam.eduroam.de Nutzerzertifikat auswählen: Dateinamen, den man, s. oben, beim Einlesen der PKCS12-Datei vergeben hat, auswählen, z.B. MyAndroidCert

Als Identität gibt man die Seriennummer des easyroam Pseudozertifikats an, gefolgt vom easyroam Realm der EIGENEN!!! Einrichtung. Beispiel: Wenn vorher der Realm anonymous@dfn.de oder anonymous@uni-greifswald.de eingegeben wurde, muss nun vor dem dfn.de oder vor uni-greifswald.de ein easyroam-pca stehen, mit Angabe der Seriennummer des Pseudozertifikats, z.B. 12345678910@easyroam-pca.dfn.de oder 12345678910@easyroam-pca.uni-greifswald.de. Die Seriennummer und der Realm, also 12345678910@easyroam-pca.dfn.de und 12345678910@easyroam-pca.uni-greifswald.de sind in der Anleitung hier nur Beispiele, bitte nicht übernehmen!!! Die Identität ist in der Regel der CN (Common Name) des easyroam Pseudozertifikats. Die Übereinstimmung von Identität und CN im easyroam Pseudozertifikat wird vom RADIUS Server geprüft. Ohne korrekte Eingabe der Identität ist keine Anmeldung in eduroam via easyroam möglich. Die Seriennummer des easyroam Pseudozertifikats kann man auf dem Portal http://www.easyroam.de im Bereich „Profile verwalten“ einsehen. Man hängt anschließend nur noch den Realm seiner Einrichtung an, z.B. @easyroam-pca.dfn.de an.

Am Ende der Konfiguration sollte sich das Gerät mit eduroam verbinden lassen.

Installation der easyroam Profile auf Linux Geräten

Extrahieren der erforderlichen Zertifikate aus der easyroam PKCS12 Datei

Die Nutzung von easyroam ist selbstverständlich auch auf Linux Derivaten möglich. Leider gibt es keine allgemein gültige Anleitung. Im folgenden wird beschrieben wie die einzelnen Komponenten, die bei einer manuellen Konfiguration von easyroam auf Linux Geräten benötigt werden, aus dem easyroam Portal gewonnen werden können:

1. Sicherstellen, dass eine Internetverbindung besteht, LAN oder WLAN.

2. Anmeldung am easyroam Portal: https:www.easyroam.de.

3. Direkt nach der erfolgreichen Anmeldung am Portal auf „Manuelle Optionen“ klicken und PKCS12 mit Klick auf die Auswahlbox auswählen.

4. Den Profil Namen angeben und auf Zugang generieren klicken.

5. Um die einzelnen Komponenten wie das Client Zertifikat, der Private Key und das RootCA Zertifikat zu extrahieren wird das folgende Script aufgerufen, welches auf der Grundlage des Scripts der Universität Greifswald angepasst wurde:

#!/bin/bash

# This script extract all the necessary information from the easyroam PKCS12 File and put it under /etc/easyroam-certs

# Usage: bash easyroam_extract.sh <YOUR-PKCS12-File>

set -e

# check if we are root

if [[ $EUID -ne 0 ]]; then

echo "You must be root to run easyroam_extract.sh." 1>&2

exit 100

fi

ConfDir="/etc/easyroam-certs"

[ -d "$ConfDir" ] || mkdir -p "$ConfDir"

# check input file

if [ -z "$1" ]; then

echo ""

echo "Your pkcs12 file is missed as input parameter."

echo ""

exit 1

else

InputFile="$1"

fi

# set openssl legacy options if necessary

LegacyOption=

OpenSSLversion=$(openssl version | awk '{print $2}' | sed -e 's/\..*$//')

if [ "$OpenSSLversion" -eq "3" ]; then

LegacyOption="-legacy"

fi

# check pkcs12 file

Pwd="pkcs12"

if ! openssl pkcs12 -in "$InputFile" $LegacyOption -info -passin pass: -passout pass:"$Pwd" > /dev/null 2>&1; then

echo ""

echo "ERROR: The given input file does not seem to be a valid pkcs12 file."

echo ""

exit 1

fi

# extract key, cert, ca and identity

openssl pkcs12 -in "$InputFile" -clcerts $LegacyOption -nokeys -passin pass: -out "$ConfDir/easyroam_client_cert.pem"

openssl pkcs12 -in "$InputFile" $LegacyOption -nocerts -passin pass: -passout pass:"$Pwd" -out "$ConfDir/easyroam_client_key.pem"

openssl pkcs12 -info -in "$InputFile" $LegacyOption -cacerts -nokeys -passin pass: -out "$ConfDir/easyroam_root_ca.pem" > /dev/null 2>&1

openssl x509 -noout -in "$ConfDir/easyroam_client_cert.pem" -subject | awk -F \, '{print $6}' | sed -e 's/.*=//' -e 's/\s*//' > "$ConfDir/identity"

echo "Done."

Verwendung der extrahierten easyroam Profile am Beispiel des Netzwerk Managers mit der Bezeichnung netctl

Folgendes wird vorausgesetzt:

- easyroam_extract.sh aufgerufen

- netctl

- wpa_supplicant

- easyroam .p12 Pseudozertifikat

Die in Schritt 5. extrahierten Dateien die sich unter /etc/easyroam-certs befinden, werden anschließend in einem File mit dem Namen /etc/netctl/easyroam verwendet, dort wird folgendes hineingeschrieben und gespeichert:

description='easyroam connection'

Interface=wlan0

Connection=wireless

Security='wpa-configsection'

IP='dhcp'

WPAConfigSection=(

'ssid="eduroam"'

'key_mgmt=WPA-EAP'

'eap=TLS'

'proto=WPA RSN'

'identity="76673789883214453797@easyroam.realm_der_einrichtung.tld"' # <---- Hier muss der CN (Common Name), also der Wert aus der Datei /etc/easyroam-certs/identity s. Beispiel links. Auf keinen Fall die Pairwise-ID eingeben!!!!!

'client_cert="/etc/easyroam-certs/easyroam_client_cert.pem"'

'private_key="/etc/easyroam-certs/easyroam_client_key.pem"'

'altsubject_match="DNS:easyroam.eduroam.de"'

'private_key_passwd="pkcs12"'

'ca_cert="/etc/easyroam-certs/easyroam_root_ca.pem"'

'ca_cert2="/etc/easyroam-certs/easyroam_root_ca.pem"'

)

Mit Root Rechten wird folgendes Kommando aufgerufen:

netctl start easyroam

Soll permanent easyroam installiert werden, so wird folgendes Kommando aufgerufen:

netctl enable easyroam

Verwendung der extrahierten easyroam Profile am Beispiel des Netzwerk Managers mit der Bezeichnung NetworkManager (nmcli)

Nachdem die Schritte 1. bis 5. ausgeführt und die easyroam Zertifikate extrahiert wurden, wird folgendes Script aufgerufen, welches auf der Grundlage des Script der Universität Greifswald angepasst wurde:

#!/bin/bash

# Usage: bash easyroam_nmcli.sh

set -e

# check if we are root

if [[ $EUID -ne 0 ]]; then

echo "You must be root to run easyroam_nmcli.sh." 1>&2

exit 100

fi

# check for easyroam-cert files

[ -d /etc/easyroam-certs ] && ConfDir=/etc/easyroam-certs || { echo "Aborted, run easyroam_extract.sh first!"; exit 1; }

[ -f /etc/easyroam-certs/easyroam_client_cert.pem ] || { echo "Aborted, client_cert missing."; exit 1; }

[ -f /etc/easyroam-certs/easyroam_root_ca.pem ] || { echo "Aborted, root_ca missing."; exit 1; }

[ -f /etc/easyroam-certs/easyroam_client_key.pem ] || { echo "Aborted, client_key missing."; exit 1; }

[ -f /etc/easyroam-certs/identity ] && Identity=$(cat "$ConfDir/identity") || { echo "Aborted, identity missing"; exit 1; }

Pwd="pkcs12"

# check for nmcli

if ! type nmcli >/dev/null 2>&1; then

echo ""

echo "ERROR: nmcli not found!" >&2

echo "This wizard assumes that your network connections are NOT managed by NetworkManager." >&2

echo ""

exit 1

fi

# check for wifi device

if ! nmcli -g TYPE,DEVICE device | grep wifi >/dev/null; then

echo ""

echo "ERROR: Unable to find any wifi device!" >&2

echo ""

exit 1

fi

# configure parameters

WIntName=$(iw dev | awk '$1=="Interface"{print $2}')

WOn="GENERAL.STATE:"

WLANName="eduroam"

ALT_SUBJECT="DNS:easyroam.eduroam.de"

# TLS_1.3

TLS_VERSION="0x100"

# Remove existing connections

nmcli connection show | \

awk '$1==c{ print $2 }' c="$WLANName" | \

xargs -rn1 nmcli connection delete uuid

# switch wlan on

nmcli dev show "$WIntName" | \

awk '$1==c{ print $2 }' c="$WOn" | \

xargs -rn1 nmcli radio wifi on

# Create new connection

nmcli connection add \

type wifi \

con-name "$WLANName" \

ssid "$WLANName" \

-- \

wifi-sec.key-mgmt wpa-eap \

802-1x.eap tls \

802-1x.altsubject-matches "$ALT_SUBJECT" \

802-1x.phase1-auth-flags "$TLS_VERSION" \

802-1x.identity "$Identity" \

802-1x.ca-cert "$ConfDir/easyroam_root_ca.pem" \

802-1x.client-cert "$ConfDir/easyroam_client_cert.pem" \

802-1x.private-key-password "$Pwd" \

802-1x.private-key "$ConfDir/easyroam_client_key.pem"

[device]

wifi.scan-rand-mac-address=yes

die Randomisierung der MAC-Adresse konfiguriert werden.

Installation der easyroam Profile auf Linux Geräten ohne Desktop Umgebung (wpa-supplicant only)

Anhand eines Rasperry Pi's 3 Model B+ wird exepmplarisch gezeigt, wie ohne grafische Oberfläche ein easyroam Profil installiert werden kann.

Raspberry Pi OS Lite (64-bit, Debian Bullseye, keine Desktopumgebung)

Es wurde bereits eine P12-Datei via easyroam.de erzeugt und über das Kommando sftp und einer Ethernetverbindung auf das Gerät gebracht.

Um die einzelnen Komponenten wie das Client Zertifikat, der Private Key und das RootCA Zertifikat zu extrahieren wird das folgende Script aufgerufen, welches auf der Grundlage des Scripts der Universität Greifswald angepasst wurde:

#!/bin/bash

# This script extract all the necessary information from the easyroam PKCS12 File and put it under /etc/easyroam-certs

# Usage: bash easyroam_extract.sh <YOUR-PKCS12-File>

set -e

# check if we are root

if [[ $EUID -ne 0 ]]; then

echo "You must be root to run easyroam_extract.sh." 1>&2

exit 100

fi

ConfDir="/etc/easyroam-certs"

[ -d "$ConfDir" ] || mkdir -p "$ConfDir"

# check input file

if [ -z "$1" ]; then

echo ""

echo "Your pkcs12 file is missed as input parameter."

echo ""

exit 1

else

InputFile="$1"

fi

# set openssl legacy options if necessary

LegacyOption=

OpenSSLversion=$(openssl version | awk '{print $2}' | sed -e 's/\..*$//')

if [ "$OpenSSLversion" -eq "3" ]; then

LegacyOption="-legacy"

fi

# check pkcs12 file

Pwd="pkcs12"

if ! openssl pkcs12 -in "$InputFile" $LegacyOption -info -passin pass: -passout pass:"$Pwd" > /dev/null 2>&1; then

echo ""

echo "ERROR: The given input file does not seem to be a valid pkcs12 file."

echo ""

exit 1

fi

# extract key, cert, ca and identity

openssl pkcs12 -in "$InputFile" -clcerts $LegacyOption -nokeys -passin pass: -out "$ConfDir/easyroam_client_cert.pem"

openssl pkcs12 -in "$InputFile" $LegacyOption -nocerts -passin pass: -passout pass:"$Pwd" -out "$ConfDir/easyroam_client_key.pem"

openssl pkcs12 -info -in "$InputFile" $LegacyOption -cacerts -nokeys -passin pass: -out "$ConfDir/easyroam_root_ca.pem" > /dev/null 2>&1

openssl x509 -noout -in "$ConfDir/easyroam_client_cert.pem" -subject | awk -F \, '{print $6}' | sed -e 's/.*=//' -e 's/\s*//' > "$ConfDir/identity"

echo "Done."

Die wpa_supplicant.conf im Verzeichnis /etc/wpa_supplicant:

ctrl_interface=DIR=/var/run/wpa_supplicant GROUP=netdev

update_config=1

country=DE

network={

ssid="eduroam"

scan_ssid=1

key_mgmt=WPA-EAP

proto=WPA2

eap=TLS

pairwise=CCMP

group=CCMP

identity="12345678910111213abcd@realm_der_einrichtung.tld" # <---- Hier muss der CN (Common Name), also der Wert aus der Datei /etc/easyroam-certs/identity s. Beispiel links. Auf keinen Fall die Pairwise-ID eingeben!!!!!

altsubject_match="DNS:easyroam.eduroam.de"

ca_cert="/etc/easyroam-certs/easyroam_root_ca.pem"

client_cert="/etc/easyroam-certs/easyroam_client_cert.pem"

private_key="/etc/easyroam-certs/easyroam_client_key.pem"

private_key_passwd="pkcs12"

}

sudo reboot

Installation der easyroam app auf Linux Desktop Geräten (x86) mit Network Manager

Sicherstellen, dass eine Internetverbindung besteht, LAN oder WLAN (nicht eduroam).

1. Wenn alte eduroam oder easyroam Konfigurationen vorhanden sind, diese bitte löschen.

2. Die easyroam app herunterladen: https://snapcraft.io/easyroam .

2. easyroam app starten. In der Regel wird ein Browser automatisch geöffnet.

3. Im anschließenden WAYF (Where Are You From) findet man seine Einrichtung und meldet sich über seinen DFN-AAI IdP Account an. Sollte die Heimateinrichtung nicht im WAYF aufgeführt werden, kann stattdessen der Eintrag „easyroam im Regelbetrieb“ ausgewählt werden.

4. Nach erfolgreicher DFN-AAI Anmeldung, wird das Hauptmenü „Home“ aufgerufen. Mit einem Klick auf die Schaltfläche „Neues Profil installieren“ wird ein neues easyroam Profil installiert.

5. Das neu installierte easyroam Profil wird als „Gültig“ markiert im Hauptmenü angezeigt.

Erfahrungsberichte zur easyroam App auf diversen Geräten

ANDROID-Geräte

Ein paar Nutzende der easyroam App auf Android-Geräten, wie z. B. von Samsung oder Huawei, haben berichtet, dass ihre easyroam Profile nach einiger Zeit verschwinden, obwohl die Zertifikate noch gültig sind. Um die Profile wieder in die WLAN-Einstellungen des Geräts zu bekommen, muss die easyroam App geöffnet und das Profil über den Reinstallieren-Button erneut installiert werden.

Das Löschen von Nutzerdaten ist normalerweise nicht üblich auf Android-Geräten. Es scheint, dass einige Distributoren Daten, die Nutzende über Apps auf ihre Geräte bringen, nicht als vertrauenswürdig betrachten.

Unser Team hat festgestellt, dass es einen Zusammenhang zwischen dem Löschen der Profile und der Zeit gibt. Wenn Nutzer länger als eine Woche nicht mit dem eduroam WLAN verbunden sind, wird das Profil aus der Konfiguration entfernt.

iOS-Geräte

Bei der Übertragung von Daten von einem älteren auf ein neueres iOS-Gerät kam es zu sogenannten „Zombie-Einträgen“ in den WLAN-Einstellungen. Infolgedessen trat die Fehlermeldung „Verbindung mit eduroam fehlgeschlagen“ in der easyroam App auf. Eine Reinstallation oder Neuinstallation der Profile war nicht möglich. Es liegt offensichtlich ein Betriebssystemfehler vor.

Tritt dieses Problem auf, ist zunächst eine manuelle Installation des easyroam Profils über die mobileConfig-Datei durchzuführen. Anschließend wird das manuell installierte Profil wieder gelöscht. Durch das Entfernen des manuell installierten Profils wird der „Zombie-Eintrag“ entfernt. Danach funktioniert auch die easyroam App wieder und das alte Profil mit dem noch gültigen Zertifikat kann erneut installiert werden.

Grundsätzlich müssen auf iOS-Geräten, auf denen manuell easyroam Profile über die mobileConfig-Datei installiert werden, diese wieder entfernt werden, damit die easyroam App korrekt funktionieren kann. Es ist dokumentiert, dass manuelle Konfigurationen Vorrang vor den durch Apps installierten Daten auf iOS-Geräten haben.